Т

Т Pegasus – самый страшный зверь из мира шпионских ПО

Год от года программ, которые крадут у пользователей данные или следят за ними, меньше не становится. Но большинство отличает две черты:

Чаще всего их основная цель – финансы жертв, ключи криптокошельков, данные банковских счетов и т.д.

Чтобы программа заработала, от жертвы требуются активные действия, ведь сначала «шпиона» нужно установить на свой телефон самостоятельно.

Pegasus действует абсолютно иначе.

Эта программа охотится за персональной информацией, следит за местоположением пользователя, записывает его разговоры. А для её установки вовсе ничего не придётся делать – всё сделают за вас.

Эти особенности и делают Pegasus одной из самых опасных программ-шпионов. К счастью, чтобы стать её жертвой, нужно быть очень «ценной добычей», причём буквально: информация о вашей жизни должна стоить не меньше 500 тысяч долларов.

Что такое Pegasus

Pegasus – это модульное вредоносное программное обеспечение, которое копирует с телефона (или другого устройства) жертвы персональную информацию и отправляет её ведущему наблюдение заказчику.

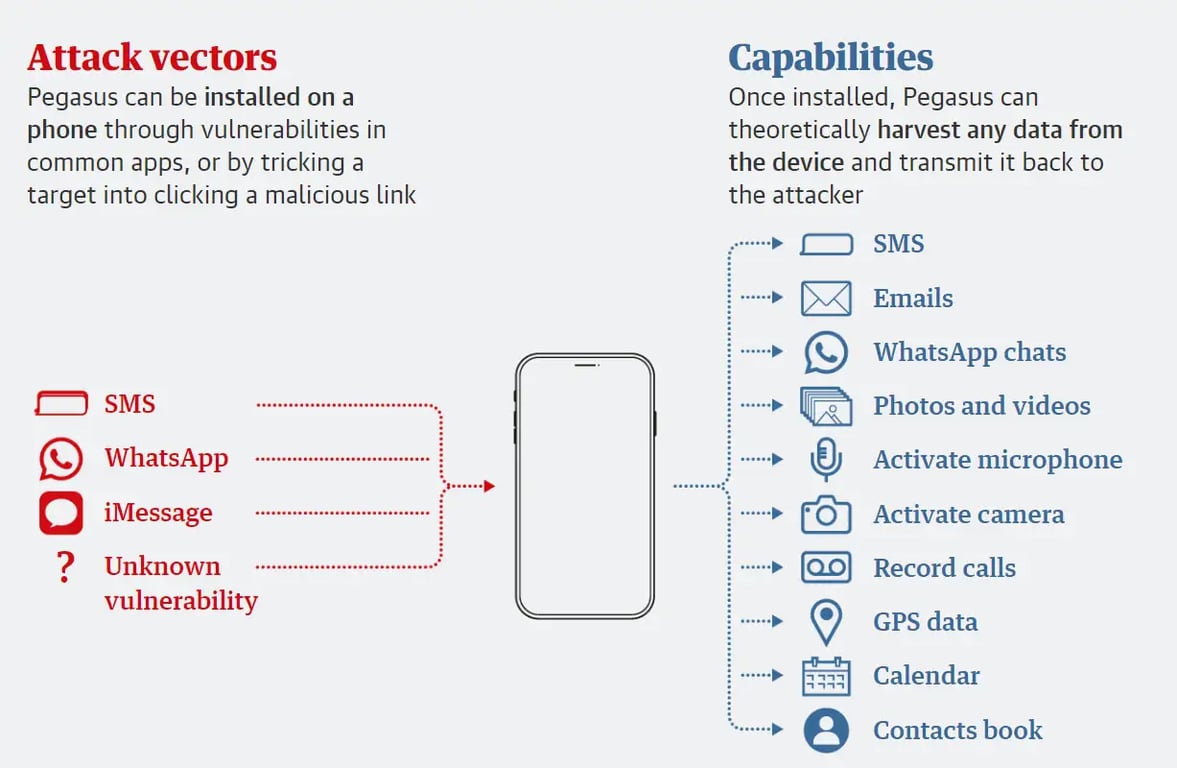

ПО поражает набором функций. Оно собирает историю браузера, копирует переписки (СМС, e-mail, некоторые мессенджеры), контакты, фотографии и видео из галереи, делает скриншоты, регистрирует нажатие клавиш, записывает голосовые звонки, отправляет GPS-данные, включает микрофон и камеру – и предоставляет всё это заказчику.

Для заражения Pegasus использует метод под названием «атака с нулём кликов» (zero-click attack). Это означает, что пользователю-жертве не нужно делать вообще ничего, чтобы вредоносное ПО появилось на его устройстве. Достаточно лишь получить заражённый медиафайл.

Разработчики Pegasus активно используют различные «уязвимости нулевого дня» (zero-day vulnerability). Так называют ошибки в ОС, которые известны хакерам, но ещё не известны разработчикам (у них было ноль дней на устранение). Конечно, разработчики постоянно закрывают эти уязвимости, но Pegasus всегда находит новую лазейку.

Так может возникнуть иллюзия, что вредоносное ПО действительно распространяется по воздуху.

Краткая история Pegasus

Разработчиком Pegasus является израильская компания NSO Group Technologies. Её часто ассоциируют с «кибер-армией Израиля», но она действует как обособленная организация, специализирующаяся на разработке и продаже программного обеспечения для целевого наблюдения и взлома мобильных устройств.

Первая версия их главного детища, Pegasus 1, появилась ещё в 2011 году. Однако «в дикой природе» она была обнаружена гораздо позднее – в 2016 году – исследователями Университета Торонто совместно с компанией Lookout.

К тому времени NSO Group Technologies уже получали выручку в размере около 150 миллионов долларов ежегодно и успели приобрести компанию Circles, которая специализировалась на разработке инструментов для слежки за телефонами по GPS.

В 2019 году WhatsApp сообщил, что заражённые Pegasus медиафайлы были отправлены как минимум на 1400 номеров телефонов. В 2021 году произошла утечка данных NSO Group, в которой обнаружилась информация о более чем 50 тысячах номеров телефонов, на которые был установлен Pegasus.

С NSO Group сотрудничают правоохранительные органы Германии и Эстонии, а также ряда других стран.

Компания-разработчик Pegasus утверждает, что не продаёт доступ к своему следящему ПО диктаторским режимам, террористическим организациям и другим «злодеям», однако в последние годы появляется всё больше информации о том, что этот «шпион» использовался для слежки за различными гражданскими активистами, бизнесменами и политиками развитых государств.

Какие данные ворует Pegasus

Pegasus вездесущ и после заражения получает полный контроль над устройством. На iOS у него даже больше возможностей, чем у самого пользователя, а благодаря рут-доступу он может похищать данные других приложений.

В целом Pegasus нацелен на следующие данные:

Переписки по СМС, электронной почте и в WhatsApp;

Список контактов, звонков и записи разговоров;

Данные календаря;

Фотографии и видео из «Галереи» смартфона;

Данные о местоположении смартфона через GPS.

Кроме того, Pegasus может включать микрофон и камеру. Записи, снимки и видео не сохраняются на устройство, а отправляются напрямую заказчику.

Как Pegasus заражает телефоны

Pegasus используется для атак на смартфоны и телефоны под управлением iOS, Android, Symbianи даже BlackBerry OS. Во всех случаях для его установки не требуется никаких действий со стороны пользователя.

Атака обычно производится следующим образом:

Жертва получает по WhatsApp, iMessage или электронной почте сообщение, содержащее заражённый медиафайл. Обычно это картинка в формате .jpg или .gif. Внутри медиафайла содержится скрытый код, записанный методом стеганографии. В некоторых случаях вместо медиафайла приходит ссылка.

После того, как медиафайл загружается на устройство жертвы, скрытый код начинает выполняться. Он задействует какую-либо уязвимость нулевого дня, чтобы получить рут-права на устройстве.

После получения рут-прав Pegasus скрытно устанавливает клиент, который копирует и отправляет данные других приложений, а также может управлять устройством по команде с удалённого сервера.

Таким образом, заражение Pegasus происходит бесшумно и без какого-либо привлечения жертвы. В некоторых случаях ей даже не нужно открывать пришедшее сообщение. Хакеру, в свою очередь, достаточно только знать номер телефона жертвы.

Схема проникновения Pegasus. Изображение – The Guardian

При этом NSO Group Technologies предупреждают, что в некоторых случаях заразить телефон только с помощью сообщения или письма оказывается невозможно. Тогда рядом с жертвой размещается поддельная базовая станция, уже заражённая Pegasus, и ПО передаётся через неё. Или же телефон просто крадут и заражают его самостоятельно. Да, как в «Мистере Роботе».

NSO Group Technologies используют различные уязвимости. Например, Lookout обнаружили использование следующих уязвимостей в iOS:

CVE-2016-4657, повреждение памяти в WebKit: уязвимость в WebKit, которая позволяла коду получить доступ к памяти после того, как пользователь нажимал на ссылку;

CVE-2016-4655, утечка информации в ядре: вирус обнаруживал ядро ОС в памяти;

CVE-2016-4656, повреждение памяти ядра: после обнаружения ядра вирус тайно получал джейлбрейк.

В декабре 2021 года Google описала уязвимость «Forcedentry». Для её эксплуатации Pegasus использовал метод стеганографии – жертве через iMessage отправлялся медиафайл, «прикидывающийся» изображением в формате .gif, но на самом деле внутри потока JBIG2 содержался вредоносный код.

Программу крайне тяжело обнаружить. Она сама способна прятать log-файлы и скрывать следы своего присутствия, а чрезмерный перегрев вряд ли заставит пользователя думать, что ему на устройство занесли «киберчуму».

Таким образом, от пользователя действительно не требуется ничего – кроме как быть достаточно «ценной» добычей.

Жертвы Pegasus

За 13 лет с момента релиза Pegasus список жертв вредоносного ПО пополнился на десятки тысяч имён. Несмотря на то, что исследователи Citizen Lab следят за серверами, которые используются клиентами NSO, нельзя наверняка сказать, за кем именно сейчас следит «Большой Брат».

Среди его жертв многие:

Главы государств (президент Франции Эммануэль Макрон, король Марокко Мухаммед VI, президент Казахстана Касым-Жомарт Токаев и др.);

Политики и чиновники (министры ВС Франции Себастьен Лекорню и Флоранс Парли, гендиректор ВОЗ Тедрос Адан Гебреисус и др.);

Бизнесмены (основатель Telegram Павел Дуров и др.);

Активисты, правозащитники и журналисты.

Последним крупным скандалом стала слежка за российской журналисткой Галиной Тимченко.

В некоторых случаях участие Pegasus приводило к ужасающим последствиям. Например, в 2017 году мексиканского независимого репортера Сесилио Пинеду Бирто застрелили всего через несколько недель после того, как его номер попал в список. В 2018 году после раскрытия данных саудовского оппозиционера Джамаля Хашогги его убили и расчленили в консульстве Саудовской Аравии в Стамбуле. Активисты ОАЭ и Таиланда попали в тюрьму.

Корпорации и международные союзы также чувствуют угрозу и пытаются бороться с вездесущей NSO Group. Так в 2021 году Apple подала на компанию в суд. А на другом континенте Парламентская Ассамблея Совета Европы стремится пристально отслеживать, какие страны Союза используют шпионское ПО и какие законы регулируют применение софта подобного рода.

NSO Group не принимает выдвинутые в её адрес обвинения и утверждает, что не распространяет своё ПО для подобных целей.

Как защититься от Pegasus

Если вы – обычный человек, то Pegasus для вас не опасен. NSO Group продаёт доступ к этому шпионящему программному обеспечению по цене в 500 тысяч долларов за лицензию – плюс ежегодная комиссия. При этом разработчики даже готовы сделать скидки, если заказчику требуется следить за большим количеством устройств.

Если же вы политик, бизнесмен, гражданский активист или другая деятельная личность, информация о жизни которой стоит 500 тысяч долларов, то единственный способ защититься от Pegasus – отказаться от использования смартфонов и распространённых программных решений. Pegasus невозможно зарегистрировать стандартными методами – никакие антивирус или программа для проверки здоровья устройства не помогут.

Тем не менее разработчики мобильных операционных систем постоянно закрывают уязвимости, используемые Pegasus. Поэтому после очередного обновления прошивки устройство вполне может обнаружить несанкционированную активность, после чего уведомить об этом пользователя – как это было в случае с Галиной Тимченко.

Поэтому:

Не игнорируйте обновления операционных систем. В них не только опять меняют дизайн и передвигают значки, но и закрывают опасные уязвимости;

Не пользуйтесь устаревшими операционными системами. Да, они могут работать быстрее и лучше, но цена этого комфорта может быть слишком высока;

Если вы в зоне риска – не пользуйтесь популярными решениями вроде iPhone и WhatsApp. Используйте защищённые мессенджеры и протоколы связи (хотя их тоже «ломают», но это уже совсем другая история).

Итак, Pegasus похоже на то самое идеальное шпионское ПО из фильмов о хакерах… И отчасти им и является. И хотя абсолютному большинству пользователей оно не угрожает, само наличие настолько мощной технологии невозможно игнорировать.